在前面的技术贴中,华安重点介绍了Anti-DDoS解决方案引流回注的实现。小伙伴们看完后纷纷表现出很大的兴趣,但配置完成就能确保引流回注的功能可用了吗?本文将通过对引流和回注功能的验证,来排查路由器、检测设备、清洗设备和ATIC的各项配置是否正确。

0x01 前期准备

组网示意图

准备环境

1. 一个外网PC,在upper-layer network上。

2. 一个内网Web服务器,在protected network中。

3. 通过外网PC向Web服务器发送SYN报文。

0x02 测试步骤

1. 通过PC可以成功访问Web服务器。

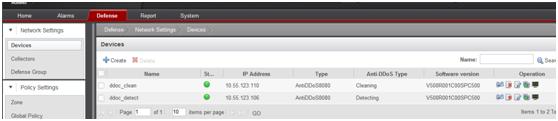

2. 将Web服务器IP地址加入防护对象,并且关联检测和清洗设备。

a. 选择“防御 > 策略配置 > 防护对象”。在“防护对象列表”界面,单击“创建”,配置防护对象的基本信息。

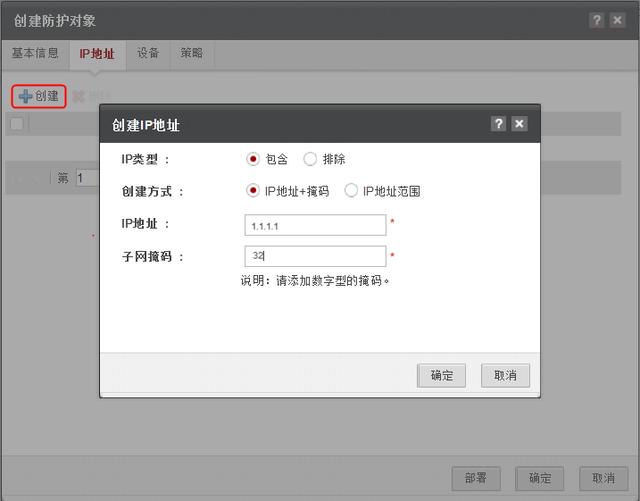

b. 在“创建防护对象”界面,单击“IP地址”页签。单击“创建”,配置自定义防护对象的IP地址。

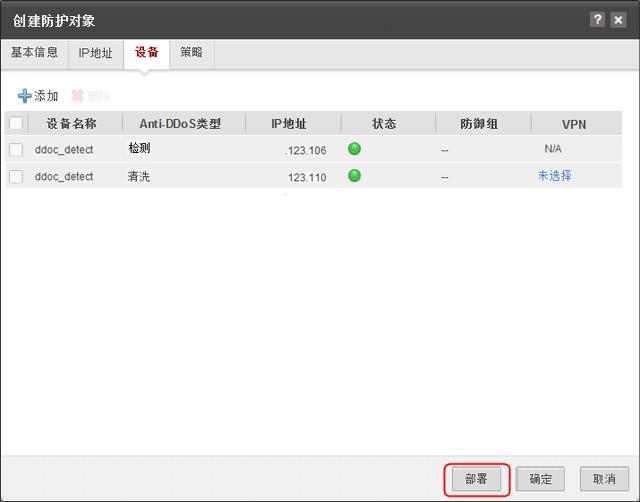

c. 单击“设备”页签,为防护对象关联AntiDDoS设备。选中设备前的复选框,单击“确定”。

d. 单击“确定”,在ATIC管理中心上完成创建防护对象;单击“部署”,将防护对象配置直接部署到AntiDDoS设备。

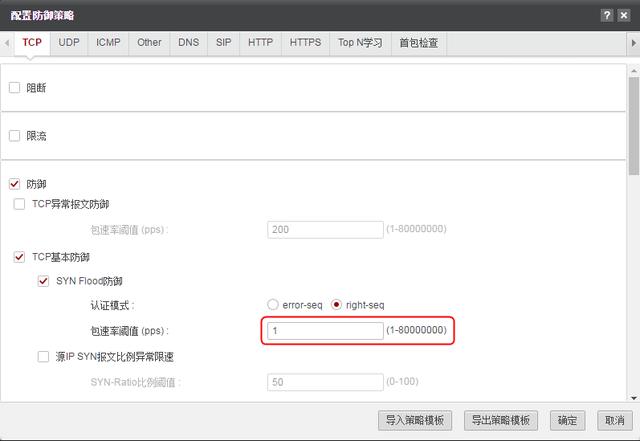

3. 修改检测设备的SYN Flood防御阈值为1,修改清洗设备的SYN Flood防御阈值为1。

a. 选择“防御 > 策略配置 > 防护对象”。单击防护对象对应的按钮,将引流模式和防御模式修改为“自动执行”。

b. 在“防御策略”页签中,单击“操作”列的设置按钮。选择“TCP”页签,修改检测设备的SYN Flood防御阈值为1,修改清洗设备的SYN Flood防御阈值为1。

c. 如果部署状态变化为“部分部署”,则需要重新部署。

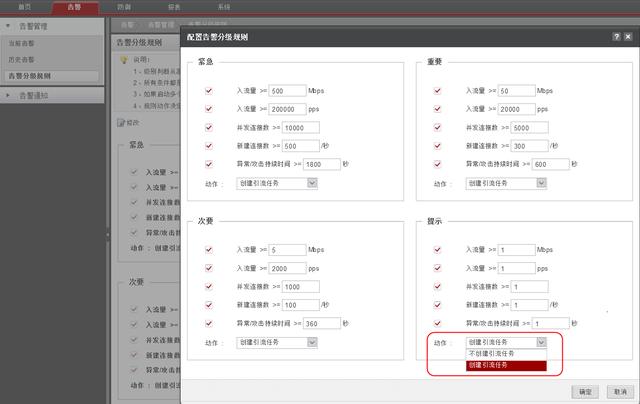

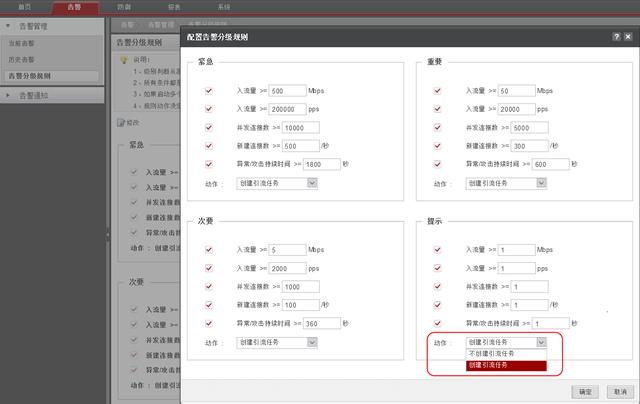

4. 为了避免测试不产生任何效果,需要选择“告警 >告警管理 > 告警分级规则”。单击“修改”,允许小流量触发告警:缺省和修改的过程。

注意:测试结束后需要改回来,避免产生过多的告警。

5. 通过外网PC持续访问Web服务器(F5)。

0x03 期望的测试结果

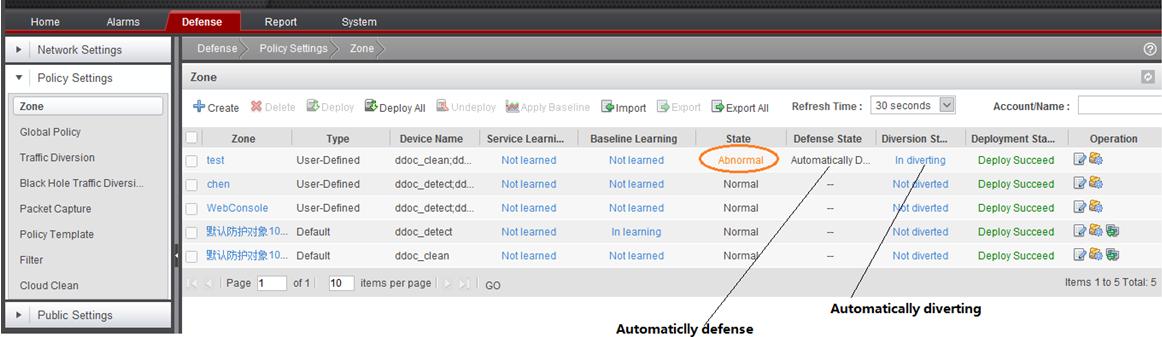

1. ATIC上发现防护对象异常状态,点击进去后可以看到检测设备异常。

2. 点击F5持续发送SYN报文。

3. 选择“报表 > 专项报表 > 流量分析”,选择“流量对比”页签。从下拉列表中选择检测设备或清洗设备,分别查看相对应的报表。检测设备和清洗设备的报表中都可以看到流量。

0x04 测试原理

0x05 故障排查

1. 当ATIC上没有发现异常时,故障排查可分为:检查设备自身、检查中间链路上是否有设备拦截了日志以及检查ATIC服务器是否正常三部分。

a. 检测设备自身检查。流量是否经过了检测设备,可以通过查询报表看是否有对应的流量信息。

如果有流量,需要看流量是否超过配置的阈值(pps)。

如果没有流量,需要检查设备的配置:

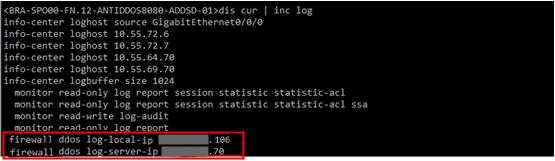

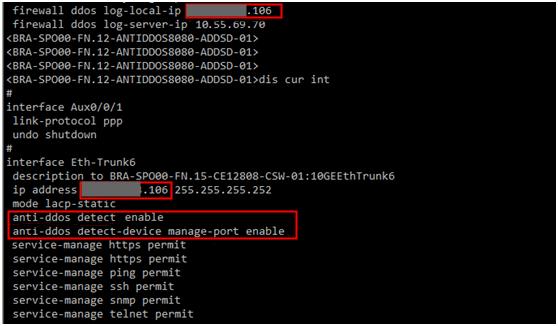

设备的检测口是否配置了检测功能,正确配置了检测功能如下图所示。

查看检测设备上配置的与ATIC通讯的IP是否正确。

设备与ATIC通信的接口需要配置。

b. 检查中间链路上是否有设备拦截了日志。设备与ATIC之间的防火墙需要开启如下端口:

源设备 源端口 目的设备 目的端口 协议 端口说明 Device 1024-65535 ATIC 162

SNMP

TRAP(UDP)

SNMPtrap端口 Device 1024-65535 ATIC采集器 9110 UDP 接收流量日志的端口 Device1024-65535 ATIC采集器 9112 UDP 接收抓包日志的端口 Device 1024-65535 ATIC 514UDP

Syslog日志接收端口

ATIC 1024-65535 Device 161 SNMP 设备SNMP管理端口 ATIC 1024-65535 Device23 Telent 设备Telent管理端口 ATIC 1024-65535 Device 22 SSH 设备SSH管理端口ATIC 1024-65535 Device 21 FTP 设备FTP管理端口

c. ATIC是否工作正常。

说明:如果采集器处于离线状态,需要登录到ATIC的服务器上,查看对应的服务是否都已经启动。

2. ATIC上有异常,但没有发生引流。

a. 检查如下引流的条件是否满足。

b. 查看引流任务是否生成。

c. 查看引流任务是否下发到设备。

d. 检查路由器和AntiDDoS的BGP设置。

3. 发生了引流,但是清洗设备看不到流量信息。

a. 接口是否开启流量统计和清洗功能。

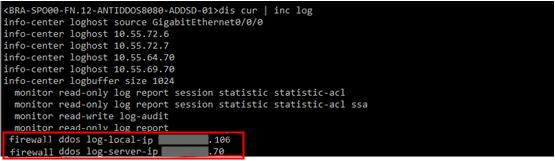

b. 检查清洗设备的配置,发送日志的IP地址和ATIC的IP地址是否正确。

c. 检查中间链路上是否有设备拦截了日志。

请参考上文:“中间链路上是否有设备拦截了日志”部分。

d. ATIC是否工作正常。

请参考上文:“ATIC是否工作正常”部分。