Docker镜像是Docker技术中的核心概念之一,它是一个轻量级、可执行的独立软件包,包含了运行应用所需的所有内容——代码、运行时环境、库、环境变量和配置文件。这种封装方式保证了应用在不同环境中的一致性,解决了常见的“在我机器上可以运行”的问题,从而显著提高了软件的可移植性和环境一致性。

在云原生和微服务架构中,Docker镜像的重要性更是不言而喻。它们允许开发人员构建一次,随处运行,确保了应用在开发、测试和生产环境中的行为一致性。这不仅加速了开发和部署流程,也为持续集成和持续部署(CI/CD)奠定了基础。

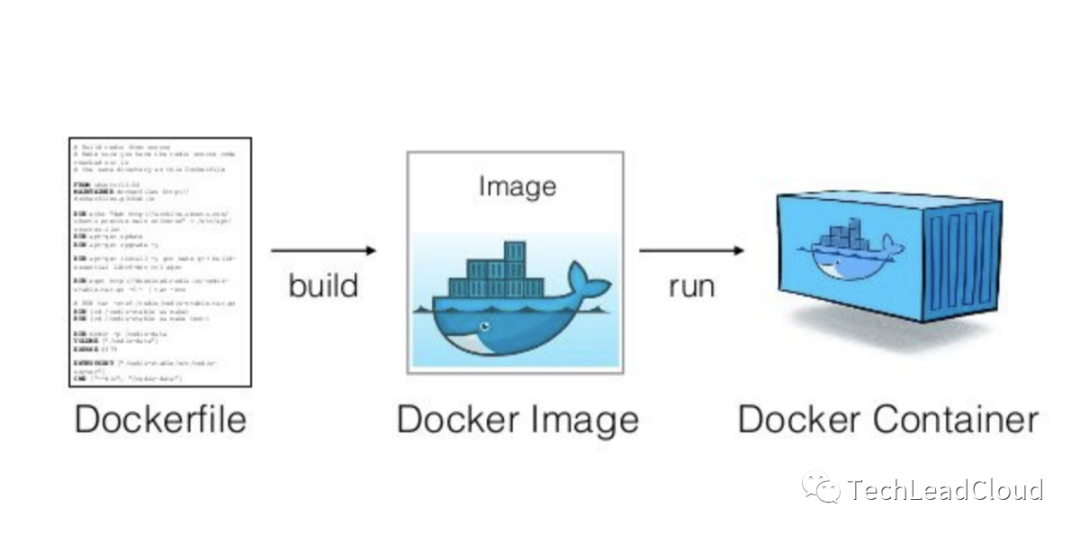

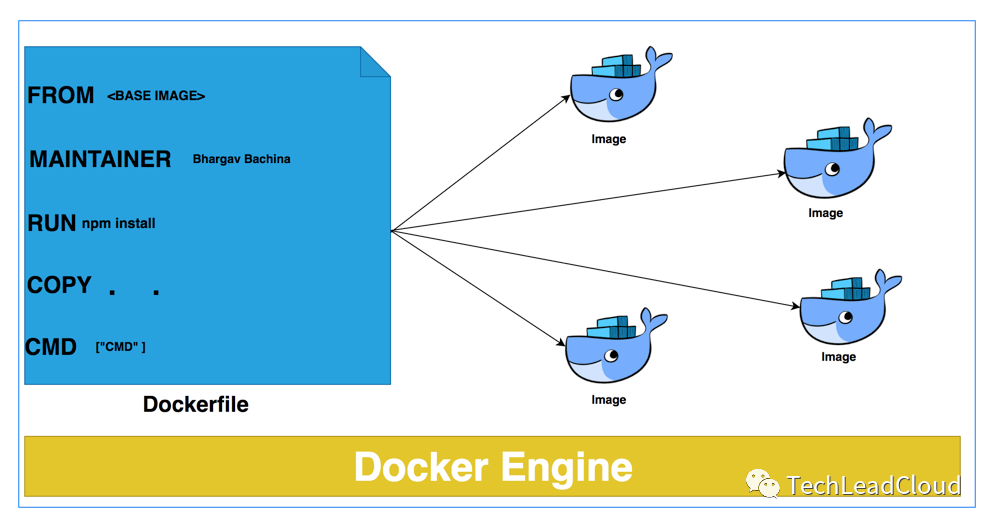

Docker镜像的构建过程是通过Dockerfile来定义的。Dockerfile是一个文本文件,包含了一系列的指令和参数,用于指定如何构建一个Docker镜像。理解Dockerfile的结构和指令对于创建有效和高效的镜像至关重要。

关键的Dockerfile指令包括:

Docker的层级缓存机制是理解镜像构建过程中的一个关键概念。Docker镜像由一系列的层组成,每一层代表Dockerfile中的一个指令。当重建镜像时,Docker会检查每一层的指令是否有更改,如果没有,它会使用缓存的层,这大大加快了构建过程。

优化层级缓存的关键是合理地组织Dockerfile指令。例如,将不经常更改的指令放在Dockerfile的前面,这样在构建过程中就可以更多地利用缓存。

在Docker镜像构建的基础之上,存在一系列高级技术,这些技术旨在提高镜像的效率、安全性和可维护性。本章节将深入探讨这些高级技术,为专业的Docker用户提供深度的技术洞见。

多阶段构建是Docker镜像构建过程中的一项革命性技术。传统的Docker镜像构建往往需要在一个单一的Dockerfile中完成所有步骤,这导致最终的镜像包含了许多仅在构建过程中需要的依赖和文件。多阶段构建通过允许在单个Dockerfile中使用多个FROM指令,有效地解决了这个问题。

例如,在构建一个JAVA应用的镜像时,第一阶段使用一个包含Maven或Gradle的基础镜像来构建应用,第二阶段则使用一个仅包含JRE的轻量级基础镜像来运行应用。

在Docker镜像构建中,安全性是一个不可忽视的重要方面。随着Docker的普及,镜像安全已成为云原生环境中的一个热门话题。

在Docker容器中,默认情况下,所有操作都以root用户身份运行,这可能会带来安全风险。为了减少这种风险,推荐在Dockerfile中显式地指定一个非root用户来运行应用。

在构建过程中,经常需要处理敏感数据,例如密码和私钥。应避免将这些敏感信息直接嵌入到镜像中。一种常见的做法是使用环境变量或挂载的配置文件来传递这些敏感信息。

定期对Docker镜像进行安全扫描,以识别和修复安全漏洞。可以利用一些自动化工具,如ClAIr或Trivy,来进行这些扫描。

定期更新镜像中的依赖和基础镜像,以确保使用的是最新的、没有已知漏洞的版本。

在Docker镜像构建的过程中,性能优化和有效的调试是确保高效开发流程的关键因素。一个优化良好的构建过程可以显著减少时间和资源的消耗,而有效的调试技巧则可以帮助开发者快速定位和解决问题。本章节将探讨如何在Docker镜像构建中实现性能优化,以及如何进行有效的调试。

为了优化构建性能,首先需要理解构建过程中时间的分配。使用如Docker Buildx等工具可以帮助分析每个步骤的耗时,从而识别性能瓶颈。

构建上下文的大小直接影响构建时间。优化.dockerignore文件,排除不必要的文件和目录,可以有效减少上下文大小,加快构建速度。

合理利用Docker的层级缓存机制是提高构建效率的关键。通过优化Dockerfile中指令的顺序和结构,可以更有效地利用缓存。

在可能的情况下,使用并行构建来缩短总体构建时间。例如,多阶段构建中的不同阶段可以并行进行,特别是当它们之间没有依赖关系时。

合理利用调试工具可以大大提高问题定位的效率。例如,使用Docker自带的日志和事件监控功能,可以帮助开发者监控和分析构建过程。

在某些情况下,可能需要在构建的容器内部进行调试。使用docker exec命令进入运行中的容器,或在Dockerfile中插入特定的调试命令,可以帮助开发者直接在容器环境中进行问题诊断。

通过分析构建历史,可以帮助开发者理解构建失败的模式和原因。Docker提供了详细的构建历史记录,包括每一步的输出和状态。

在遇到与安全性相关的构建问题时,使用专门的安全扫描和分析工具进行调试非常重要。这包括扫描漏洞、检查配置问题等。

在理论学习之后,将知识应用到实际场景中是至关重要的。本章节将通过具体的代码示例和实践操作,展示如何将前文提及的Docker镜像构建技术和优化策略应用到实际的Dockerfile编写和镜像构建过程中。

假设我们需要构建一个简单的Node.js应用的Docker镜像。基础的Dockerfile可能如下所示:

FROM node:14

WORKDIR /App

COPY . /app

RUN npm install

CMD ["node", "app.js"]为了减小镜像大小,我们可以采用多阶段构建:

# 构建阶段

FROM node:14 AS builder

WORKDIR /app

COPY . /app

RUN npm install

# 运行阶段

FROM node:14-alpine

WORKDIR /app

COPY --from=builder /app /app

CMD ["node", "app.js"]在这个例子中,我们首先在一个较大的基础镜像中完成应用的构建,然后将构建的结果复制到一个更小的基础镜像中运行。

创建一个.dockerignore文件,排除不必要的文件:

node_modules

npm-debug.log

Dockerfile

.git

.gitignore这样可以减少构建上下文的大小,加快构建过程。

使用以下命令来构建优化后的Docker镜像:

docker build -t my-node-app .如果构建过程中出现错误,可以使用Docker的日志功能来获取更多信息:

docker build -t my-node-app . --progress=plain如果需要在容器内部进行调试,可以先启动一个容器实例,然后使用docker exec进入该容器:

# 启动容器

docker run -d --name my-app my-node-app

# 进入容器进行调试

docker exec -it my-app /bin/sh查看镜像的构建历史,可以帮助我们了解每一步的执行情况:

docker history my-node-app在Dockerfile中指定非root用户来运行应用,增加安全性。

FROM node:14-alpine

WORKDIR /app

COPY --from=builder /app /app

# 添加非root用户

RUN adduser -D myuser

USER myuser

CMD ["node", "app.js"]这个示例中,在构建完成后添加了一个新的用户myuser,并使用USER指令切换到该用户,确保容器不是以root用户运行。

处理敏感数据时,避免将其写入Dockerfile或镜像中。一种做法是通过环境变量传递。

FROM node:14-alpine

# 省略其他指令

ENV DATABASE_PASSword=your_password

CMD ["node", "app.js"]合并多个RUN指令,以减少镜像层的数量。

FROM ubuntu

RUN apt-get update && apt-get install -y

package1

package2

&& rm -rf /var/lib/apt/lists/*在这个示例中,多个安装命令被合并成一个RUN指令,减少了镜像的层数,这有助于减小镜像的大小,并提高构建效率。

在可能的情况下,使用并行构建技术来提高构建速度。这通常需要依赖Docker构建工具的高级功能,例如使用Docker BuildKit。

# 启用Docker BuildKit

DOCKER_BUILDKIT=1 docker build -t my-app .这个命令启用了Docker的BuildKit功能,它可以自动优化构建过程,包括缓存管理和并行构建任务。

通过这些实战案例,我们可以看到理论知识在实际操作中的应用,并理解如何针对特定的需求调整和优化Docker镜像的构建。这些案例展示了Docker镜像构建技术的灵活性和强大功能,是提高云计算和微服务部署效率的关键工具。