事件起因

从安全分析系统里面发现一条带有病毒的下载,然后针对这条记录展开了一系列的分析

分析过程

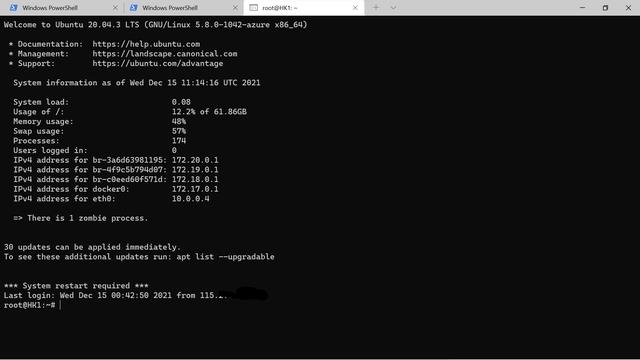

1.登录到被感染服务器,查看系统状况,hadoop 这个用户在 2020/6/18 20:32 从这个IP 185.125.207.74 登陆过服务器,因为黑客登录的时候使用了自己的环境变量,所以找不到历史命令,lastb命令看登录失败的用户,发现有很多记录都是国外的IP。

2.查询单登录IP所在地,发现是德国的一个地址,正常情况下这台机器不会有国外的IP登录,所以有可能是黑客猜解了hadoop 这个用户的密码

3.查看hadoop 用户正在运行的进程,没有发现异常进程

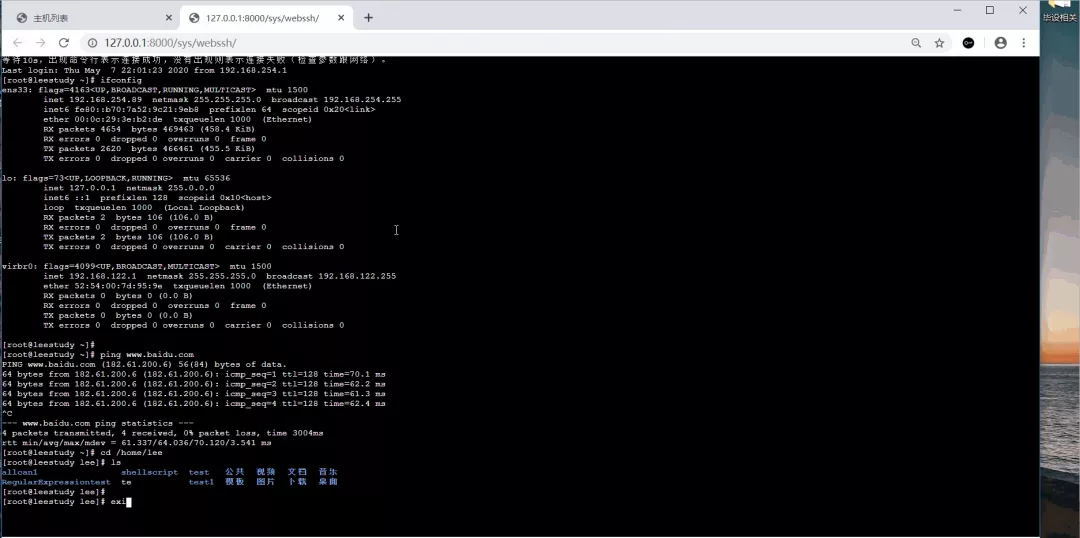

4.进入hadoop 用户的家目录查看有没有异常文件,发现在家目录下有一个 .sw 的隐藏文件,里面残留了黑客使用的程序和脚本,还有留下来的日志文件。

5.分析脚本和日志文件得出,黑客攻陷了这台服务器后对局域网进行了扫描,扫描了内网中UP的主机,并对其进行SSH的密码猜解,并有两台主机已经被横向猜解出SSH的密码。

6.登录到被横向感染的机器上,发现机器CPU资源消耗极高,存在一个Python的挖矿进程,在消耗大量的CPU资源,然后把结果发往美国的一个服务器。

7.下载服务器上残留的程序,放到开源的威胁情报检测中心检测,均报高风险

反思

1.系统允许登录的用户不能设置弱密码

2.重要的服务器需要和外网映射的服务器隔离

3.SSH服务需要增加防护措施(密码猜解次数限制)

4.尽量不要直接映射端口到外网,如需外部访问可通过VPN或者堡垒机这种安全的方式

5.修改SSH的默认端口,不要使用22