勒索软件LostTRust一直被安全社区认为是MetaEncryptor勒索软件的“换壳”产品,因为它们几乎使用了相同的数据泄露网站和加密程序。

LostTrust勒索软件于2023年3月开始积极活动,并攻击了多个企业和组织,但直到9月份才被广大研究人员所知晓,因为在今年的9月份,LostTrust勒索软件背后的“始作俑者”才开始在数据泄露网站上发布相关的数据泄露信息。

到目前为止,该数据泄露网站泄露的信息已经影响了全球范围内至少53个企业和组织,而其中的部分组织因为拒绝支付数据赎金,从而导致他们的数据被泄露了出来。

目前,我们还不知道LostTrust勒索软件背后的攻击者是否只会针对windows设备实施勒索软件攻击,同时也无法确定是否使用了linux加密程序。

MetaEncryptor勒索软件家族,从2022年8月份“浮出水面”,截止至2023年7月份,其数据泄露网站上已出现了12个受影响的企业和组织,但至此之后该网站就再也没有出现过新的受影响组织了。

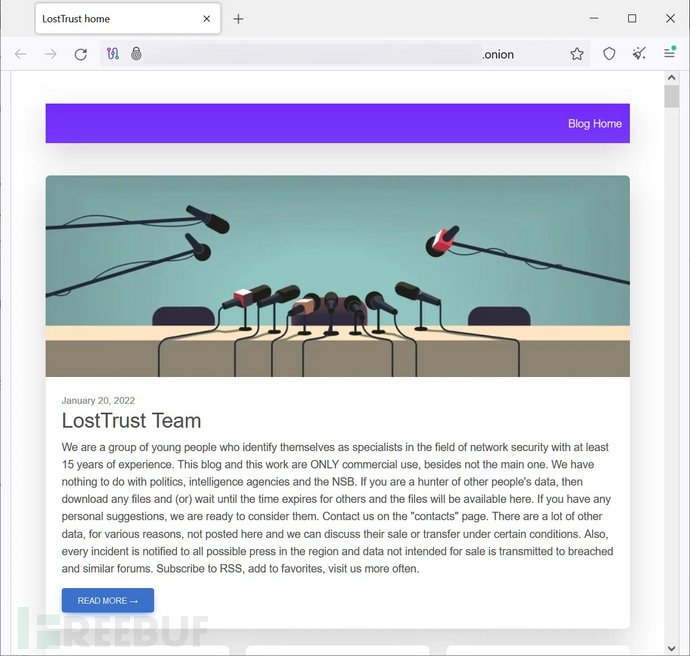

就在今年的10月份,LostTrust勒索软件组织又上线了一个新的数据泄露网站,而网络安全专家Stefano Favarato通过分析后就发现,这个新上线的数据泄露网站跟MetaEncryptor当初所使用的数据泄露网站有着相同的模版和简介信息。

MetaEncryptor和LostTrust都在其数据泄露网站上的描述中写道了下列内容:

“我们是一群年轻的网络安全领域中的专家,并且拥有至少15年的从业经验。这个博客和我们的产品仅供商业用途,我们与其他任何机构或当局没有任何的关系。”

研究人员还发现,LostTrust [ VirusTotal ] 和 MetaEncryptor [ VirusTotal ] 所使用的加密程序几乎是相同的,而且只是在勒索信息、嵌入式公共密钥、勒索信息文件名称和加密文件扩展名方面进行了一些微调而已。

除此之外,网络安全研究团队MalwareHunterTeam表示,LostTrust和MetaEncryptor都是基于SFile2勒索软件加密器实现的,而Intezer的分析和扫描也进一步证实了这一点,并发现LostTrust使用了大量的SFile加密器代码。

由于这两个程序之间存在着大量的相同之处和代码重叠,因此安全社区也普遍认为LostTrust只是MetaEncryptor勒索软件换了个名字罢了。

我们在对LostTrust所使用的加密程序样本进行分析之后,发现了下列内容。

攻击者可以使用两个可选的命令行参数来启动加密程序,即--onlypath(加密一个指定路径)和 --enable-shares(加密网络共享)。

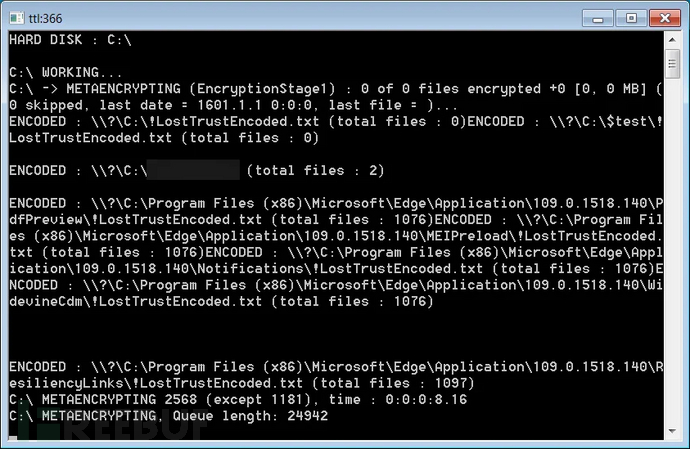

启动之后,加密程序会打开一个控制台终端,并显示当前的加密过程和状态:

请大家注意上图加密程序中的“METAENCRYPTING”字符串,这也表明它就是修改后的MetaEncryptor加密程序。

在执行过程中,LostTrust 将禁用并停止大量 的Windows 服务,以确保所有文件都可以加密,包括任何包含 Firebird、MSSQL、SQL、Exchange、wsbex、postgresql、BACKP、Tomcat、SBS 和 SharePoint 字符串的服务。除此之外,加密程序还将禁用和停止与 Microsoft Exchange 相关的其他服务。

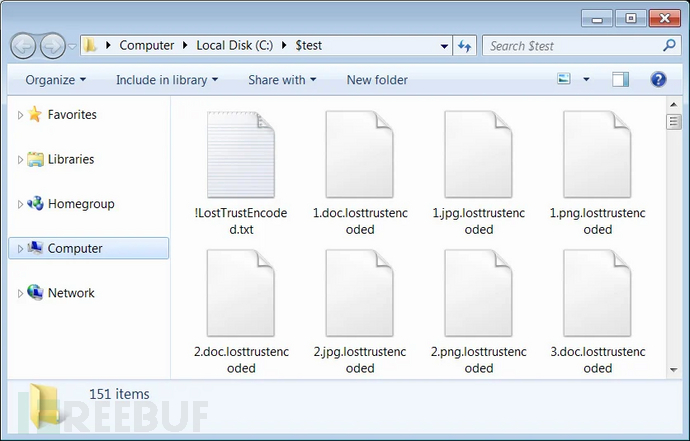

在加密文件时,加密程序还会将.losttrustencoded 扩展名附加到加密文件的名称中:

接下来,LostTrust勒索软件会在目标设备上的每一个被加密的文件夹中创建一个名为“!LostTrustEncoded.txt”的勒索软件信息文件,而且攻击者还会在勒索信息中声称自己以前是白帽黑客,但是因为收入微薄(客户认为漏洞严重程度非常低,所以报酬低),所以才会做勒索软件攻击这样的事情。

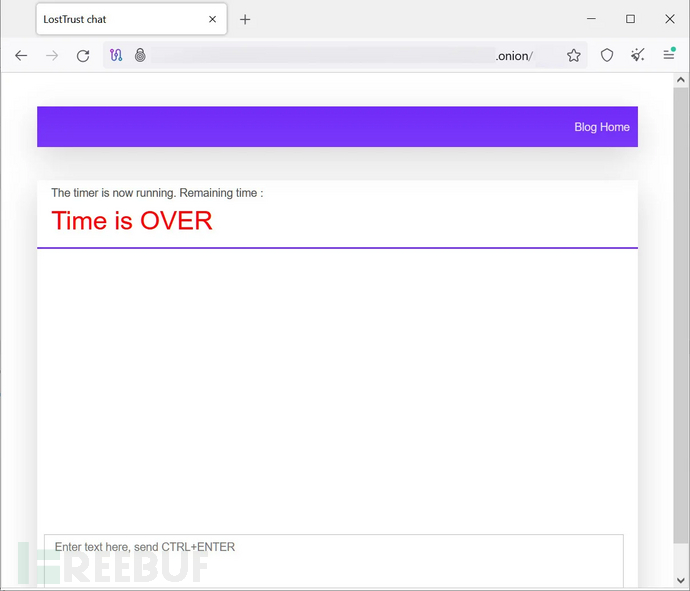

这些勒索软件信息包含了跟受影响组织被加密文件的相关信息,以及一个指向了跟攻击者谈判的Tor网站地址。但这个Tor谈判网站制作的非常简陋,只有一个聊天功能,可以给受影响组织跟LostTrust勒索软件团伙进行谈判。

据悉,LostTrust勒索软件攻击所要求的数据赎金从10万美元到数百万美元不等。

跟其他的勒索软件攻击活动一样,LostTrust也利用了Tor数据泄露网站来威胁和震慑受影响的组织或企业,并威胁如果不支付数据赎金,便会将他们的数据泄露到互联网中。

目前为止,受LostTrust勒索软件攻击活动影响的企业和组织至少有53家,而其中的某些组织数据已经被泄露了。

当前我们尚不清楚如果真的支付了数据赎金,组织的数据是否能够成功解密并追回。