单一Tomcat的情况下:编码的流程如下

但是有缺点

具体如何实现呢?

整个登录.授权.鉴权的过程token的安全性至关重要,而JWT就是一门有关于如何生成一个不可仿造的token的规范

他是JSON风格轻量级的授权和身份认证规范,可实现无状态、分布式的Web应用授权,而且它不是技术,和语言无关,JAVA有对这个规范的实现 叫做 jjwt -- 点击进入jjwt的github项目

由JWT算法得到的token格式如上图,由头部,载荷,签名三部分组成

Copy// 下面是它已经定义好的载荷部分key,也允许我们自定义载荷部分key

iss: jwt签发者

sub: jwt所面向的用户

aud: 接收jwt的一方

exp: jwt的过期时间,这个过期时间必须要大于签发时间

nbf: 定义在什么时间之前,该jwt都是不可用的.

iat: jwt的签发时间

jti: jwt的唯一身份标识,主要用来作为一次性token,从而回避重放攻击。

从图可以看出,头部和载荷被串改后,生成的编码会发生改变,因此保证了token的安全 ,还有,载荷部分可解密,因此不要往里面放入敏感的信息(比如密码 )

只要密钥不泄露,别人就无法伪造任何信息

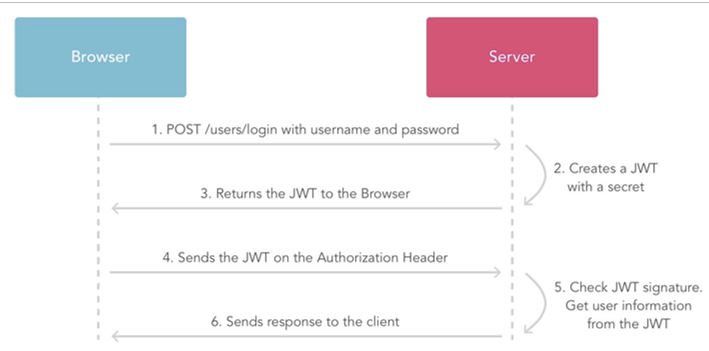

jwt的交互过程

由美国麻 省理工 学院三 位学者 Riv est、Sh amir 及Adleman 研 究发 展出 一套 可是 际使用 的公 开金 秘密 码系 统,那 就是

RSA(Rivest-Shamir-Adleman)密码系统

jwt(是一种非对称加密算法) JWT不一定非要搭配RSA算法,但是拥有RSA算法公钥私钥的特性,会使我们的业务逻辑变得简单,做到校验变少

JJWT(java json web token)

坐标

Copy<dependency>

<groupId>io.jsonwebtoken</groupId>

<artifactId>jjwt</artifactId>

<version>0.9.0</version>

</dependency>

token最终会颁发给前端,这时候就得去和前端的哥们商量它想要什么信息

Copy// 生成令牌,主要是用它生成载荷

JwtBuilder builder = Jwts.builder()

// 设置头部,使用hs256加密, + key,也就是盐

.signWith(SignatureAlgorithm.HS256,"changwu")

// 添加载荷

.setId("666") // 用户id

.setSubject("张三") // 用户名

.setExpiration(new Date(new Date().getTime()+60*1000)) // 过期时间

.setIssuedAt(new Date())// 登录时间

// 添加自定义的键值对

.claim("role","admin");

System.out.println(builder.compact());

经过它处理的token长这个样子, 三部组成

CopyXXX.YYY.ZZZ

能成功解析出结果的前提是两次的盐是一样的才行

CopyClaims map = Jwts.parser().setSigningKey("changwu")

.parseClaimsJws("eyJhbGciOiJIUzI1NiJ9.eyJqdGkiOiI2NjYiLCJzdWIiOiLlvKDkuIkiLCJleHAiOjE1NjU2MTg1MjUsImlhdCI6MTU2NTYxODQ2NSwicm9sZSI6ImFkbWluIn0.GDVfLq-ehSnMCRoxVcziXkirjOg34SUUPBK5vAEHu80")

.getBody();

System.out.println("用户id" + map.getId());

System.out.println("用户名" + map.getSubject());

System.out.println("token过期时间" + new SimpleDateFormat("yyyy-MM-dd HH:mm:ss").format(map.getExpiration()));

System.out.println("用户登录时间" + new SimpleDateFormat("yyyy-MM-dd HH:mm:ss").format(map.getIssuedAt()));

System.out.println("用户的角色是:"+map.get("role"));

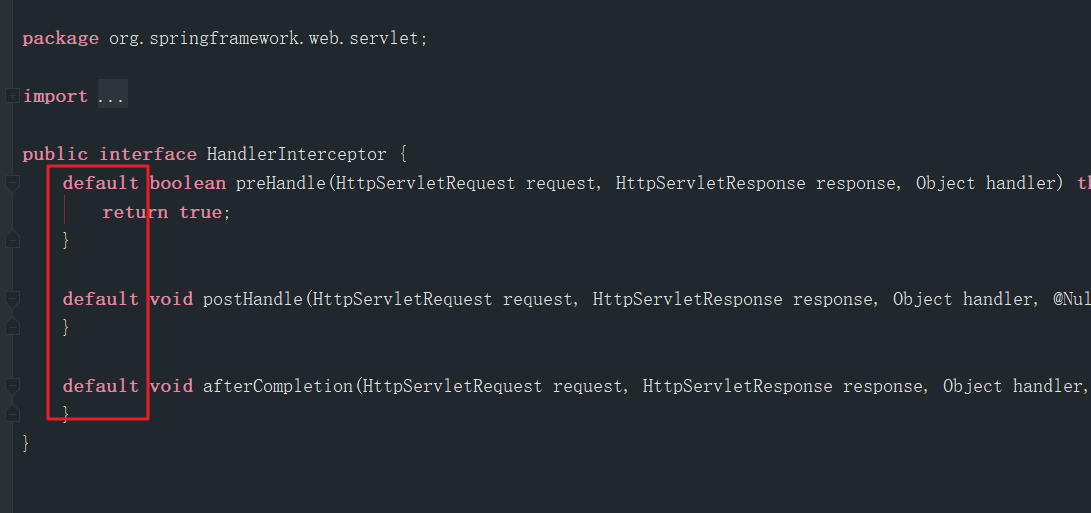

注意哦,使用的是SpringMvc的拦截器,而不是Servlet的过滤器

在拦截器的体系中,我们常用的是上面的来两个

HandlerInterceptor: 是顶级接口如下:

虽然是接口, 但是拥有jdk8的特性,是默认的方法,所以允许我们挑选它的部分方法实现而不会报错

prehandler: 请求到达控制器之间被回调,可以在这里进行设置编码,安全控制,权限校验, 一般全部返回ture,表示放行

postHandler: 控制器处理请求之后生成了ModelAndView,但是未进行渲染,提供了修改ModelAndView的机会

afterCompletion: 返回给用户ModelAndView之后执行, 用于收尾工作

第二个是HandlerInterceptorAdapter如下图

这个适配器方法全是空实现,同样可以满足我们的需求,但是它同时实现了AsyncHandlerInterceptor,拥有了一个新的方法,afterConcrruentHandingStarted(request,response,handler)

这个方法会在Controller方法异步执行时开始执行, 而Interceptor的postHandle方法则是需要等到Controller的异步执行完才能执行

其实到这里该如何做已经清晰明了

授权得很简单

后台会有很多方法需要指定权限的人才能访问, 所谓鉴定权限,其实就是把前端放在请求头中的token信息解析出来,如果解析成功了,说明用户的合法的,否则就提示前端用户没有权限

把token从请求头中解析出来的过程,其实是在大量的重复性工作,所以我们放在拦截器中实现

使用拦截器两步走

第一步,继承HandlerInterAdapter,选择重写它的方法

Copy@Component

public class RequestInterceptor extends HandlerInterceptorAdapter {

@Autowired

JwtUtil jwtUtil;

// 在请求进入处理器之前回调这个方法

@Override

public boolean preHandle(HttpServletRequest request, HttpServletResponse response, Object handler) throws Exception {

// 获取请求头

String header = request.getHeader("Authorization");

// 请求头不为空进行解析

if (StringUtils.isNotBlank(header)) {

// 按照我们和前端约定的格式进行处理

if (header.startsWith("Bearer ")){

// 得到令牌

String token = header.substring(7);

// 验证令牌

try{ // 令牌的解析这里一定的try起来,因为它解析错误的令牌时,会报错

// 当然你也可以在自定义的jwtUtil中把异常 try起来,这里就不用写了

Claims claims = jwtUtil.parseJWT(token);

String roles =(String) claims.get("roles");

System.err.println("roles=="+roles);

if (roles!=null&&"admin".equals(roles)){

request.setAttribute("role_admin",token);

}

if (roles!=null&&"user".equals(roles)){

request.setAttribute("role_user",token);

}

}catch (Exception e){

throw new RuntimeException("令牌不存在");

}

}

}

return true;

}

}

这样 控制器中的方法需要进行权限验证时,就免去了解析的麻烦,直接从request中获取即可

第二步,将拦截器注册进容器

Copy@Configuration

public class InterceptorConfig extends WebMvcConfigurationSupport {

@Autowired

RequestInterceptor requestInterceptor;

// 注册拦截器

protected void addInterceptors(InterceptorRegistry registry) {

registry.addInterceptor(requestInterceptor)

.addPathPatterns("/**")

.excludePathPatterns("/user/login/**");

}

}

作者: 赐我白日梦

出处:

https://www.cnblogs.com/ZhuChangwu/p/11345098.html