一个研究小组在本周描述了一种方法,该方法可以帮助确定Facebook应用程序开发人员何时秘密与第三方共享用户数据。

爱荷华大学的学者在周一发表的白皮书中详细介绍了这种名为CanaryTrap的技术,该白皮书名为“ CanaryTrap:通过在线社交网络上的第三方应用程序检测数据滥用”。

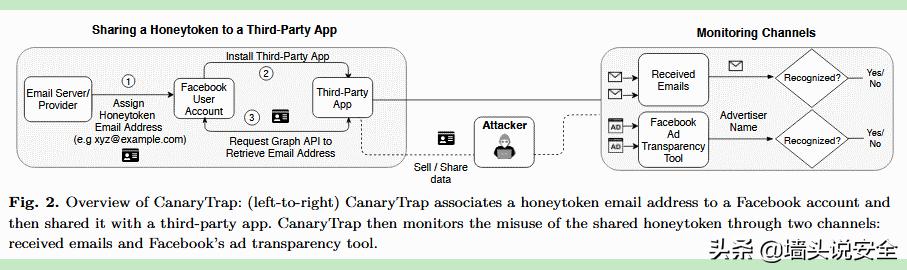

从本质上讲,CanaryTrap围绕着honeytoken的概念。

从广义上讲,honeytoken代表IT专家在其网络中植入的虚假数据,令牌或文件。当访问或使用数据时,管理员可以检测到恶意活动。

在CanaryTrap白皮书的背景下,honeytokens是学者用来注册Facebook帐户的唯一电子邮件地址。

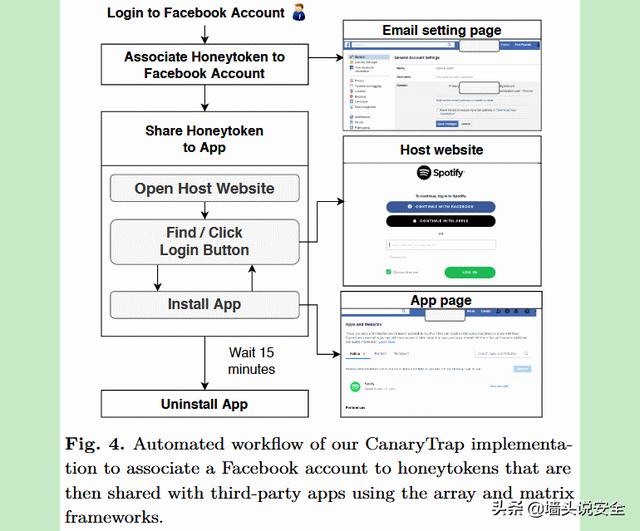

对于CanaryTrap研究,注册帐户后,研究人员安装了一个Facebook应用程序,使用了15分钟,然后从该帐户中卸载了该应用程序。

研究人员随后监视了honeytoken电子邮件收件箱中的新流量。如果收件箱收到新电子邮件,则很明显该应用程序与第三方共享了用户的数据。

此外,研究小组还表示,它使用了Facebook的广告透明度工具“我为什么看到这个?”监视广告客户是否使用任何蜜令牌电子邮件来通过Facebook广告定位用户。

该学术团队表示,他们使用CanaryToken技术测试了1,024个Facebook应用,并确定了16个与第三方共享电子邮件地址并导致用户接收来自未知发件人的电子邮件的应用。

在这16个应用程序中,只有九个应用程序披露它们与电子邮件发件人有关系。这种关系通常与不相关的联属网站或业务合作伙伴建立关系,但是即使应用程序显示了数据共享协议,收件箱通常也会收到与该应用程序无关的电子邮件。

但是,有七个应用程序没有披露它们与外部人员共享用户数据。在这七个案例中,研究小组表示,他们无法确定应用程序开发人员是否在没有用户授权的情况下有意与第三方共享了用户数据,或者用户数据是否由于安全事件而在线泄漏,例如安全漏洞、暴露的服务器或黑客入侵。

尽管如此,研究人员说,结果还是发生了一些不良的电子邮件流量,这表明在三个应用共享的蜜令牌的情况下,电子邮件收件箱收到了带有性侵犯威胁,垃圾邮件和其他电子邮件骗局的电子邮件。

研究人员说,他们仅发现16种应用程序参与了这种行为(下面列出),这是因为他们仅使用了1,024个应用程序的一小部分。如果要测试更多应用程序,研究人员希望找到更多与第三方共享用户数据的应用程序。

学术人员在GitHub上开源了CanaryTrap研究和相关工具。他们说,他们共享CanaryTrap,以“帮助独立的看门狗检测滥用与第三方应用程序共享的数据,而无需在线社交网络的合作。”

此外,研究小组还针对1,024个应用进行了进一步的研究,结果如下:

61个不包含其隐私政策链接的Facebook应用

42个不响应我们的数据删除请求的Facebook应用

13个Facebook应用程序,在确认数据删除后仍继续发送电子邮件Facebook发言人承认了我们的置评请求,但表示该公司仍在分析CanaryTrap论文。

但是,社交网络非常了解其“流氓应用程序开发人员”问题,并且近年来已采取步骤从其开发人员群中剔除坏苹果。

在过去的一年中,Facebook起诉了几名开发人员,并修改了服务条款和开发人员策略,以赋予自己更大的权力来执行严格的用户数据控制。

Facebook打击应用程序开发人员滥用行为的最新变化发生在周三,当时Facebook宣布了其平台条款和开发人员政策的最新更新,该更新将于2020年8月31日生效。

该公司表示,新条款限制了开发人员可以在未经用户明确同意的情况下与第三方共享信息,并确保开发人员清楚地了解,如果他们利用Facebook的平台和用户群来建立自己的业务,他们有责任保护用户数据。

从理论上讲,这些新更改解决了CanaryTrap团队报告的漏洞。