最近,微软发布了一份关于金融黑客组织Octo Tempest的详细报告。这个组织以其高级社交工程能力而闻名,专门针对从事数据勒索和勒索软件攻击的企业。Octo Tempest的攻击手段不断演变,目标范围也不断扩大,成为了电缆电信、电子邮件、技术服务等组织的目标,并与ALPHV/BlackCat勒索软件组织合作。本文将介绍Octo Tempest的进化过程、攻击手段以及如何检测和防范他们的攻击。

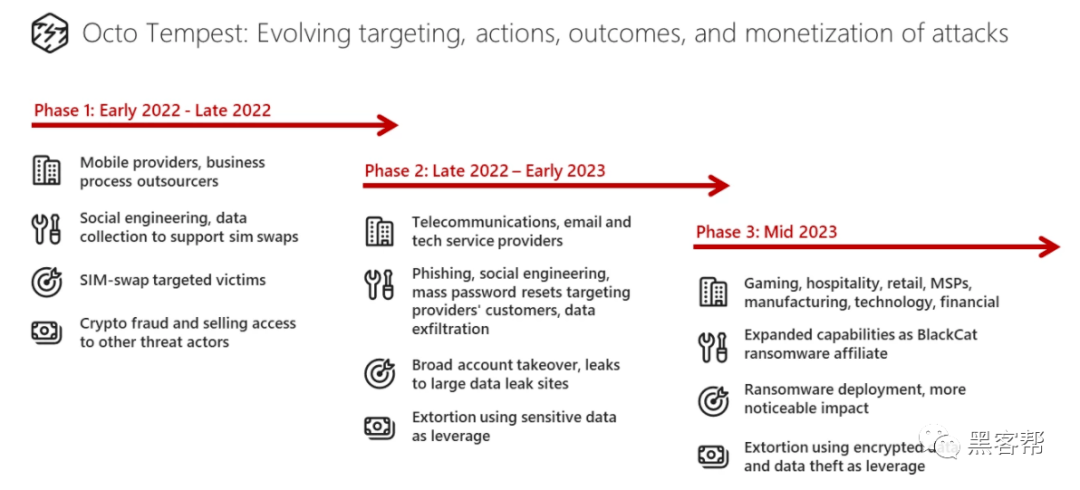

Octo Tempest最初被观察到出售SIM卡交换并盗取持有加密货币资产的高知名度个人账户。然而,在2022年底,他们开始采用钓鱼、社交工程和大规模重置受侵犯服务提供商客户密码等手段。今年早些时候,这个威胁组织对游戏、酒店、零售、制造、技术和金融等行业的公司以及托管服务提供商进行了攻击。成为ALPHV/BlackCat的合作伙伴后,Octo Tempest开始使用勒索软件来窃取和加密受害者的数据。

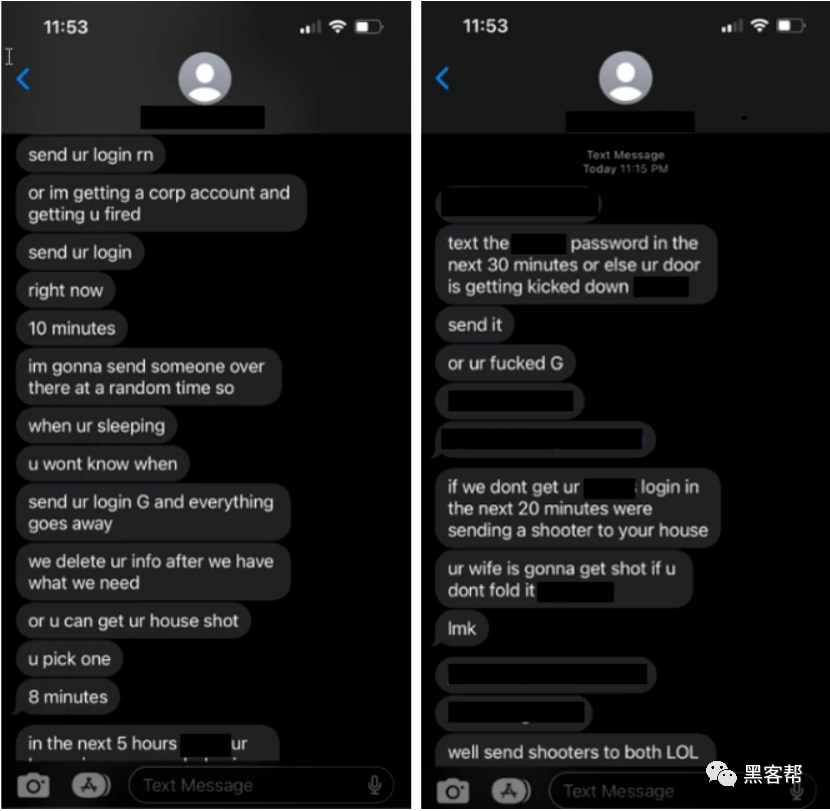

Octo Tempest利用他们积累的经验构建了更高级和更具攻击性的攻击,并开始在窃取数据后勒索受害者。微软表示,Octo Tempest在某些情况下还使用直接威胁来获取登录信息,以推进他们的攻击。

Octo Tempest是一个组织严密的团队,成员具有广泛的技术知识和多个操作员。他们通常通过针对技术管理员(如支持和帮助台人员)的高级社交工程来获得初始访问权限。他们研究公司,确定可以模仿的目标,并在电话中模仿个人的语音模式,以欺骗技术管理员执行密码重置和重置多因素认证(MFA)方法。

一旦获得足够的访问权限,Octo Tempest黑客开始进行侦察阶段,枚举主机和服务,并收集信息,以便滥用合法渠道推进入侵。他们还使用社交工程、SIM卡交换或呼叫转移等方法来提升权限,并启动目标账户的自助密码重置。在这一步骤中,黑客使用被入侵的账户与受害者建立信任,并展示对公司流程的了解。如果他们拥有经理的账户,他们会自己批准增加权限的请求。

只要他们有访问权限,Octo Tempest就会继续寻找额外的凭证来扩大攻击范围。他们使用Jercretz和TruffleHog等工具自动搜索代码库中的明文密钥、秘密和密码。为了隐藏自己的行踪,黑客还攻击安全人员的账户,这使他们能够禁用安全产品和功能。

根据微软的说法,Octo Tempest还通过抑制变更警报和修改邮箱规则来隐藏他们在网络上的存在,以删除可能引起受害者对入侵的怀疑的电子邮件。

检测或追踪Octo Tempest在环境中的活动并不容易,因为他们使用了社交工程、隐形技术和多样化的工具。然而,微软的研究人员提供了一系列通用的指导方针,可以帮助检测恶意活动,包括监控和审查与身份相关的流程、Azure环境和终端设备。

Octo Tempest是一个以金钱为动机的组织,通过窃取加密货币、勒索数据或加密系统并索要赎金来实现其目标。

微软发布的报告揭示了金融黑客组织Octo Tempest的危险性和攻击手段。这个组织以其高级社交工程能力而闻名,攻击范围不断扩大。为了防范Octo Tempest的攻击,我们需要加强对身份相关的流程、Azure环境和终端设备的监控和审查。只有保持警惕并采取适当的防护措施,我们才能更好地保护我们的数据和系统安全。