近日,一种新的Magecart卡片窃取行动引起了安全研究人员的关注。黑客利用在线零售商的404错误页面,隐藏恶意代码,窃取顾客的信用卡信息。这种创新的手法让人们对网络安全问题更加警惕。本文将揭示黑客的行动方式,以及如何保护自己的信用卡信息。

研究人员发现,黑客利用三种不同的变体进行这一窃取行动。除了将代码隐藏在html图像标签的''属性中,以及伪装成Meta Pixel代码片段外,黑客还将注意力集中在Magento和WooCommerce网站上。一些知名的食品和零售组织成为了黑客的目标。

当访问的网页不存在、已被移动或链接失效时,网站通常会显示404错误页面。Magecart黑客利用默认的“404 Not Found”页面来隐藏和加载恶意的窃取信用卡信息的代码。这种手法在之前的攻击中尚未出现过,被研究人员称为“高度创新”。

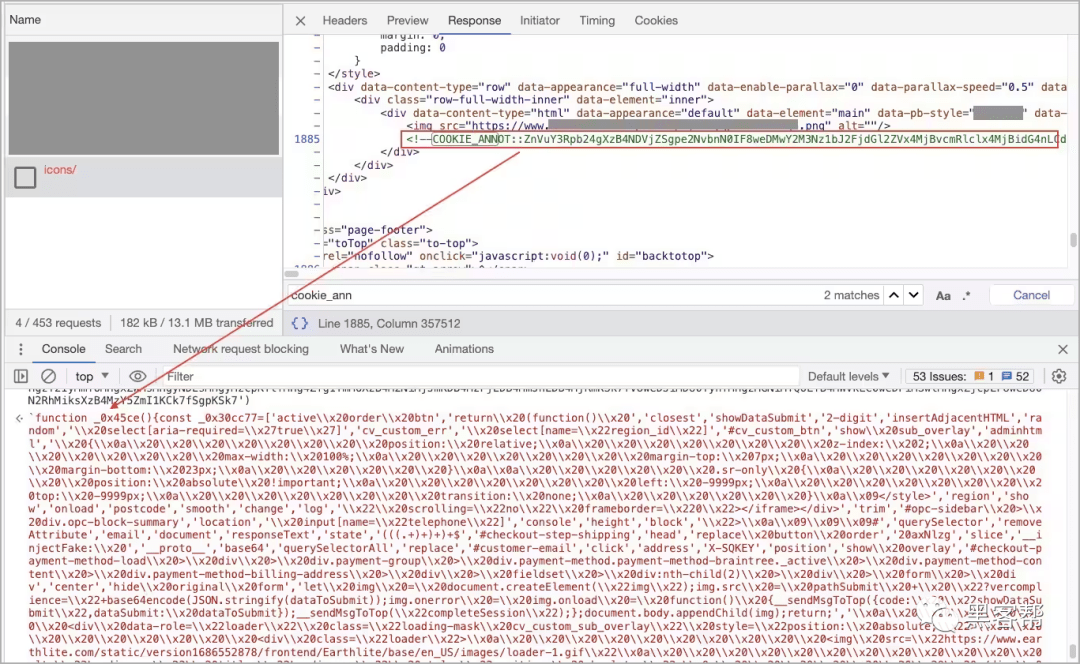

研究人员最初以为这个窃取者已经停止活动,或者Magecart团伙犯了配置错误。然而,经过更仔细的调查,他们发现窃取者在返回的404页面的HTML中使用了正则表达式匹配特定字符串的方法。当在页面上找到该字符串时,AkamAI发现了一个隐藏在注释中的拼接的编码字符串。解码后,发现其中隐藏了JAVAScript窃取器,它出现在所有的404页面中。

伪造表单窃取信用卡信息

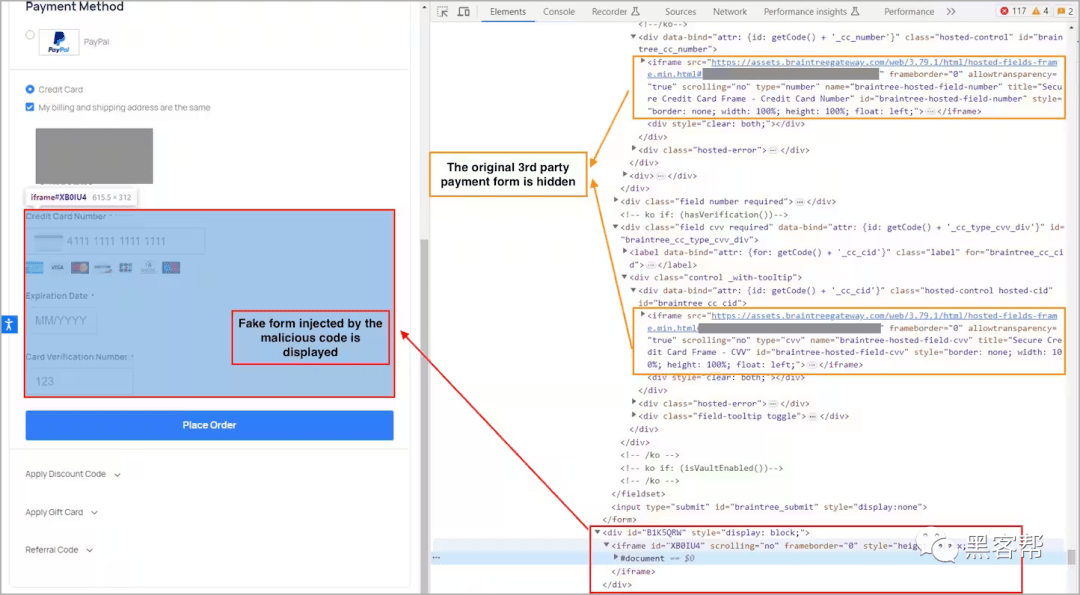

这个窃取器隐藏在一个伪造的表单中,让网站访问者填写包括信用卡号、过期日期和安全码在内的敏感信息。一旦用户在虚假表单上输入了这些数据,他们会收到一个虚假的“会话超时”错误提示。

实际上,用户输入的所有信息都被以编码的形式发送给黑客,通过一个带有字符串作为查询参数的图像请求URL进行传输。这种方式可以逃避网络流量监控工具的检测,因为这个请求看起来像是一个普通的图像获取事件。然而,解码这个字符串后,黑客就能获得用户的个人和信用卡信息。

这一利用404页面的窃取手法突显了Magecart黑客的进化和多样化策略,他们不断让网站管理员难以找到被感染的恶意代码并进行清除。对于那些监控结账页面上可疑网络请求的安全工具来说,这个请求是由一方的路径发起的,很容易被忽略。

在这个数字化时代,网络安全问题变得越来越重要。黑客们不断创新,寻找新的方式来窃取个人信息和财务数据。通过修改在线商店的404错误页面,Magecart黑客成功隐藏了恶意代码,窃取了许多顾客的信用卡信息。用户应该保持警惕,避免在不可信的网站上输入个人敏感信息。同时,网站管理员也应加强安全措施,定期检查网站代码,及时发现并清除潜在的安全隐患,保护顾客的利益和信任。